Článek seznamuje s návrhem a realizací zabezpečení koncových zařízení v energetice určených pro dálkový sběr dat přes Internet.

Data Acquisition for Electrometers via the Internet - Abstract

The most widely used networks for data communication are TCP/IP networks. One of the application areas is the remote data acquisition in power engineering, where the consumption of electric power is read in so-called continual metering. Electrometers can be connected to the TCP/IP network by means of the communication unit. Thanks to the communication unit, remote acquisition of power consumption data is enabled. The article deals with the design of the authentication, secure data transmission, and transmission block integrity.

Keywords: communication unit, authentication, transmission block

Úvod

V současnosti je ze zákona předepsán dálkový odečet elektroměrů jak u dodavatelů, tak i u určitých skupin odběratelů. Data z elektroměrů jsou důležitá jak z obchodního hlediska, tak i z hlediska řízení energetické sítě a měření kvality dodávek elektrické energie.

Systémy dálkového sběru dat mají široké uplatnění. Výhodou dálkového odečtu odebrané elektrické energie je možnost častých odečtů nebo určení kvality energie bez nutnosti fyzické přítomnosti u daných elektroměrů. Nevýhodou dálkového sběru dat je, že přenos dat v síti může být předmětem různých typů útoků. Z toho důvodu je nezbytné implementovat zabezpečení do této komunikace.

Aktuální stav problematiky

Pro návrh a následnou realizaci nových bezpečnostních pravidel byl posouzen aktuální stav dané problematiky. K tomu bylo zapotřebí zapojit v laboratorních podmínkách požadovanou síť a následně realizovat testy datového přenosu a posoudit jejich bezpečnost.

Byla zapojena laboratorní síť elektroměrů, v které docházelo k posouzení aktuálnímu stavu komplexní bezpečnosti v datovém přenosu. Pomocí programu Observer [1] byla analyzována komunikace mezi elektroměrem a sběrovou centrálou. Podrobnější informace o analýze lze najít v literatuře [2]. Z výsledků analýzy bylo patrné, že komunikace mezi elektroměrem a sběrovou centrálou probíhá nezabezpečeně. Ve výsledných datech bylo možno okamžitě přečíst heslo komunikační jednotky a hodnoty spotřeby, kterou elektroměr posílá na sběrovou centrálu. Pokud by někdo pomocí metod odposlechu dat (viz. [3])zachytil komunikaci, může bez problémů zjistit číslo komunikační jednotky, heslo pro přístup a přenášet data s výslednou spotřebou.

Návrh zabezpečení

Z komplexní analýzy vyplývá, že data nejsou zabezpečena. Z tohoto důvodu hrozí reálné riziko zachycení přenášených dat. Tyto data pak mohou být bez problému modifikována a odeslána jako reálná. Z tohoto důvodu bylo navrženo možné řešení bezpečnosti přenosu dat. Navržené zabezpečení bylo realizováno pomocí komunikační jednotky.

Komunikační jednotka

Komunikační jednotka obsahuje modul RCM 3700. RCM3700 je kryptografický modul zajišťující kryptografické operace spojené se zabezpečením datového přenosu. Společně s šifrátorem zajistí autentizaci obou stran a bezpečný přenos měřených dat (viz Obr. 1).

Obr. 1: Komunikační řetězec

Komunikaci inicializuje centrála přes šifrátor, který se poté spojí s kryptografickým modulem komunikační jednotky. Po úspěšné oboustranné autentizaci, může začít komunikace centrály s měřícím zařízením.

Šifrátor je implementovaný v centrále a zajišťuje kryptografické operace na straně sběrové centrály. Jeho úkolem je oboustranná autentizace při připojování na kryptografický modul a šifrování a dešifrování datového toku proudícího od a k sběrové centrále.

Komunikační jednotka umožňuje připojení jednoúčelových zařízení pro měření elektrických veličin energetické sítě do sítě Internet pomocí protokolu TCP/IP.

Jednotka se skládá z modulu RCM3700 Rabbit Core s osmibitovým mikroprocesorem Rabbit 3000, pracující na kmitočtu 22.1 MHz, který má dostatečnou výkonovou rezervu i pro implementaci složitějších zabezpečovacích algoritmů. Paměťová konfigurace module je 512KB Flash paměti pro program a 512 KB SRAM pro data. Modul obsahuje RS-232/Ethernet převodník [4].

Návrh komunikace

Proces komunikace mezi komunikační jednotkou a sběrovou centrálou je rozdělen na autentizaci a samotný přenos dat. Proces komunikace je založen na symetrickém kryptosystému, konkrétně na blokovém režimu zpracovávání dat s módy ECB, CBC a šifrovacím algoritmu AES. Mód ECB se používá pro autentizaci a domluvení klíčů. Mód CBC se používá při šifrování a dešifrování přenášených dat. [5]

ECB (Electronic Code Book – bloková šifra, kde je každý blok otevřeného textu šifrován stejným klíčem bez závislosti na ostatních blocích.

CBC (Cipher Block Chaining – bloková šifra se zpětnou vazbou, kde se zavádí kontextová závislost do šifrovaných bloků. Tato závislost je realizována pomocí zpětné vazby. Každý n-tý blok je před vlastním šifrováním bit po bitu přičten XOR k předchozímu zašifrovanému bloku. [5]

Podmínkou pro funkčnost autentizace je nutnost znalost distribučního klíče oběmi stranami. Distribuční klíč je použit pouze při autentizaci. Klíč je vhodné měnit, aby nedošlo k jeho prolomení při pravidelném odposlechu autentizace.

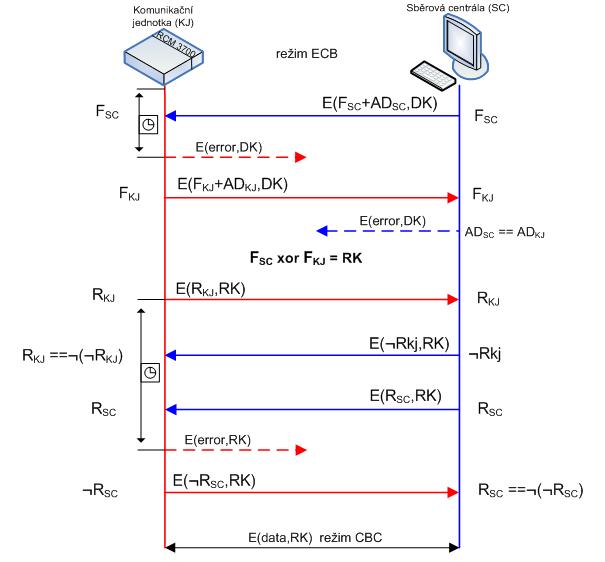

Podrobnější informace o volbě kryptosystému lze najít v literatuře [6]. Proces autentizace a ustanovení klíčů ukazuje Obr. 2.

Obr. 2: Autentizace

Popis autentizace [6]:

1) Při navazování spojení vygeneruje SC náhodné číslo FSC. K tomuto číslu přidá svoji adresu a tento řetězec zašifruje distribučním klíčem DK pro daný kryptografický modul KJ. Vzniklý kryptogram E(FSC+ADSC,DK) je zaslán příslušnému kryptografickému modulu.

2) Kryptografický modul KJ čeká na přijetí toho kryptogramu po určitý čas, pokud do této doby kryptogram nepřijde, posílá kryptografický modul KJ chybové hlášení sběrové centrále a přejde do počátečního stavu.

Pokud přijdou autentizační data do vyhrazeného času vygeneruje kryptografický modul KJ náhodné číslo FKJ. K tomuto číslu přidá svoji adresu a řetězec zašifruje distribučním klíčem. Vzniklý kryptogram E(FKJ+ADKJ, DK) je zaslán sběrové centrále SC.

3) Na obou stranách jsou přijatá náhodná čísla a adresy dešifrována distribučním klíčem. Následně je provedena kontrola adres, pokud se adresa odesilatele neshoduje s adresou příjemce, tak je pomocí operace exklusivní or obou náhodných čísel vypočten klíč RK = FSC xor FKJ.

4) Kryptografický modul KJ vygeneruje náhodné číslo RKJ, které zašifruje klíčem RK. Vzniklý kryptogram E(RKJ, RK) je zaslán sběrové centrále SC. Kryptografický modul KJ spustí časovač a čeká po určitou dobu na odpovědi od sběrové centrály. Sběrová centrála SC kryptogram příjme, dešifruje a získá číslo RKJ. Toto číslo neguje a zašifrované klíčem RK zašle nazpět kryptogram E(¬

RKJ, RK). Kryptografický modul tento kryptogram přijme, dešifruje a porovná výsledek. Následně rozhodne o úspěšnosti autentizace sběrové centrály, a tím je proces autentizace SC u konce.

5) Sběrová centrála SC vygeneruje náhodné číslo RSC, šifruje jej klíčem RK zašle kryptografickému modulu KJ. Kryptogram E(RSC, RK) je zaslán kryptografickému modulu KJ. Pokud přijde kryptogram do vymezeného času časovače, tak je kryptografickým modulem KJ dešifrován a je získáno číslo RSC, to se neguje a zašifrované klíčem RK se zašle zpět sběrové centrále SC v kryptogramu E(¬RSC, RK). Sběrová centrála SC kryptogram dešifruje a porovná obě čísla. Pokud čísla souhlasí proces autentizace kryptografického modulu KJ je u konce.

6) Pokud všechny kroky autentizačního procesu jsou úspěšné. Následuje zahájení přenosu dat šifrovaný pomocí klíče RK v módu CBC.

Kontrola adres slouží jako ochrana proti útoku zrcadlením. První kryptogram z SC může útočník zaslat zpátky do SC jako první kryptogram z KJ. SC pak odvodí klíč RK = 0 a s tímto klíčem pak útočník může vystupovat jako KJ.

Časová omezení na straně komunikační jednotky jsou z důvodů uváznutí autentizaci v případě ztráty nebo velkého zpoždění paketu v síti Internet a tím znemožnění další komunikace.

Formát dat

Testování funkčnosti jednotky bylo odzkoušeno na PQ monitoru, viz Obr. 3. PQ monitor slouží k měření parametrů kvality napětí dle ČSN EN 50160 [7]. Komunikace s PQ monitorem funguje na principu příkaz-odpověď. Při testování v experimentální síti bylo zjištěno, že program PQ – monitor, představující sběrovou centrálu, rozděluje příkazy do několika bloků. Tyto příkazy jsou zašifrovány a odeslány komunikační jednotce po Ethernetu.

Obr.3: Simulační prostředí pro testování jednotky s PQ monitorem

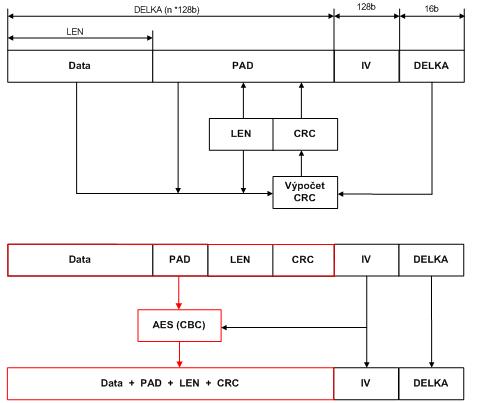

Komunikační jednotka přijme tyto bloky, ale jelikož přišli ve sledu za sebou, myslí jsi, že se jedná o jeden blok. Dešifruje blok jako celek a vypočte CRC. CRC se neshoduje, protože je počítáno z několika bloků viz Obr. 4.

Obr. 4: Výpočet CRC

Testování probíhalo na lokální síti, kde zpoždění signálu je minimální a data přicházejí ve sledu za sebou. Z tohoto důvodu se vyskytovali při testování komunikace chyby výpočtu CRC, protože koncové zařízení počítalo CRC z několika bloku, jelikož nedokázalo rozeznat, zda přisel jeden nebo více bloků dat. Jednou z možností, jak vyřešit tento problém bylo přidání nadbytečné informace, pomocí které dokážeme rozeznat jednotlivé bloky. Nadbytečné informace můžeme přidat na začátek nebo na konec bloku dat. První možností je přidání informace o začátku bloku dat a druhou je přidání celkové velikosti bloku dat na konec. Rozhodli jsme se přidat celkovou velikost dat na konec poslaného bloku, jelikož přidání informace o začátku bloku by bylo výpočetně náročnější z důvodů hledání této informace ve všech příchozích datech.

Z tohoto důvodu byl navrhnut nový formát dat, viz Obr. 5. Nový formát dat obsahuje navíc celkovou délku poslaného bloku. Celková délka je počítaná bez velikosti inicializačního vektoru. V případě úmyslné změny délky není útočník schopen pro tuto zprávu zajistit odpovídající CRC.

Obr. 5: Formát dat

Na straně komunikační jednotky je navrhnut algoritmus viz Obr. 6, který vyčte z přijatých dat hodnotu z pole DELKA a porovná tuto hodnotu se skutečnou velikostí přijatých dat (bez velikosti IV a pole DELKA). Pokud jsou hodnoty stejné, byl vyslán pouze jeden blok. Pokud se hodnoty liší, tak je vyčtena z dat velikost dalšího bloku (je to možné díky znalosti velikosti předchozího bloku). Následně proběhne znova kontrola, zda součet obou vyčtených délek je stejný jak skutečná délka přijatých dat, pokud ano byly přijaty dva bloky, pokud ne pokračuje algoritmus dále.

Obr. 6: Vývojový diagram detekce šifrovaného bloku

Závěr

Článek se zabýval ověřením reálných možností datové komunikace pro přenos energetických dat mezi koncovými energetickými zařízeními po síti Internet. Přínosem práce byla nalezená autentizace při přístupu ke koncovým zařízením a zabezpečení datové komunikace s centrálou. Toto je nutné, neboť se jedná o důležitá data a zařízení se mohou stát terčem "hackerských" či teroristických útoků. Dalším přínosem byl i výzkum v oblasti zabezpečeného přístup k naměřeným datům. Tato data mají charakter obchodních dat a jejich přenos a přístup k nim musí být zabezpečený a certifikovaný. Navržený systém je využitelný i v jiných energetických a neenergetických sítích určených pro distribuci např. plynu, tepla, vody apod. Další část práce se bude zabývat použitím jiných komunkačních kanalů pro výměnu energetických dat, jako např. GSM sítě nebo silových vedení.

Tento příspěvek vznikl za podpory grantu MPO s registračním číslem FR—TI1/453.

Literatura

[1] Network Instrumens – Observer application. Dostupné na WWW: http://www.netinst.com/

[2] HUDEC, Lubomír. Zabezpečení internetové datové komunikace pro dálkový sběr dat v energetice. Brno, 2006. 70 s. FEKT VUT v Brně. Diplomová práce.

[3] MLÝNEK, P.; MIŠUREC, J. System for testing the robustness of the LAN communication unit of remote data acquisition. International Transaction on Computer Science and Engineering, 2008, roč. 49, č. 1, s. 147-156. ISSN: 1738-6438.

[4] Rabbit Semiconductor Inc.: RabbitCore RCM3700: User’s Manual. 2005. 166p.

[5] MOLLIN, Richard A. An introduction to cryptography. 2007. 413 p. ISBN 1-58488-618-8.

[6] KOUTNY, M. Design of secure communications for measuring equipment networks. In 8-th International Conference - Research in Telecommunication Technology RTT - 2007. 1. Zilina, Slovakia, ZILINSKÁ UNIVERZITA. 2007. p. 1 - 4. ISBN 978-80-8070-735-4.

[7] MEgA Měřicí Energetické Aparáty: PQ monitor: MEg30, MEg31, MEg32 a MEg33. 2006. Dostupné na WWW: http://e-mega.cz/doc/pqmonitor_mail.pdf.